Penetraatiotestaus

Simuloimme oikeita hyökkäyksiä sovelluksiisi, verkkoihisi ja laitteisiisi löytääksemme haavoittuvuudet, joilla on merkitystä — ja näytämme, miten ne korjataan ennen kuin hyökkääjät ehtivät hyödyntämään niitä. Jokainen havainto varmistetaan käsin ja selitetään: mitkä ovat sen uhat liiketoiminnallesi ja miten se korjataan.

Näin testaamme järjestelmiäsi

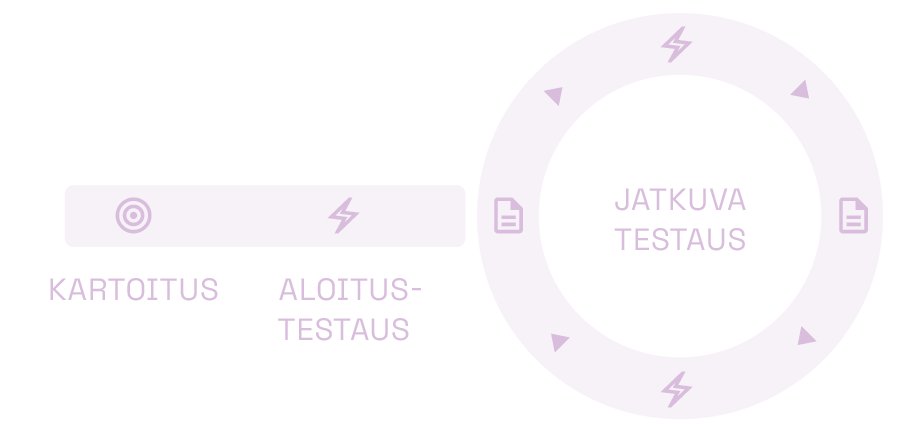

Testaus voidaan toteuttaa joko kertaluonteisena projektina tai jatkuvana palveluna, joka elää kehityksen mukana.

Järjestelmä-

kartoitus

Tunnistamme avoimet rajapinnat ja haavoittuvat toiminnallisuudet, jotka voivat altistaa järjestelmän hyökkäyksille.

Hyökkääjä-

testaus

Asiantuntijamme simuloivat oikeita hyökkäystilanteita paljastaakseen järjestelmän todelliset haavoittuvuudet.

Testauksen analysointi

Arvioimme jokaisen haavoittuvuuden teknisen ja liiketoiminnallisen merkityksen.

Raportointi

Toimitamme kattavan teknisen raportin sekä johdolle suunnatun tiivistelmän esimerkiksi auditointeja varten.

Jatkuva testaus

Seuraa ja testaa järjestelmän uusia tai muuttuvia osia kehitystyön aikana

Lue lisää jatkuvasta testauksesta

Mitä testaamme

SOVELLUKSET JA DIGITAALISET TUOTTEET

- Web- ja mobiilisovellukset

- Työpöytäsovellukset

- IoT-laitteet ja sulautetut järjestelmät

Haavoittuvuuksien tunnistaminen käytetyistä teknologioista, koodista ja suunnitteluratkaisuista.

INFRASTRUKTUURI JA PILVIYMPÄRISTÖT

- Ulkoiset verkot

- Sisäverkot

Simuloimme oikeita hyökkäyksiä luvattomien pääsyreittien löytämiseksi. Hyödynnämme tunnettuja ja räätälöityjä hyökkäystapoja realistisissa skenaarioissa.

Miten tiimisi hyötyy penetraatiotestauksesta

Liiketoimintajohto

Vähennä tietomurron riskiä, suojaa brändin arvoa ja helpota sääntelyvaatimusten täyttämistä.

TUOTEOMISTAJAT

Varmista, että julkaiset turvallisia ja toimintavarmoja sovelluksia. Vältä kalliit yllätykset julkaisun jälkeen.

Software developer

Saat konkreettista palautetta, joka parantaa koodin laatua ja vahvistaa tietoturvakäytäntöjä osana kehitystyötä.

Valitse sinulle sopiva testausmalli

TESTAUS PROJEKTINA

Yksittäinen testaus hyökkääjän näkökulmasta. Saat selkeän raportin ja priorisoidut toimenpide-ehdotukset.

Jatkuva testaus

Sopii aktiivisesti kehitettäville sovelluksille ja järjestelmille. Mukautuu muutoksiin ja pitää suojaustason ajan tasalla.

Jatkuva testaus on saatavilla verkkosovelluksille,

mobiilisovelluksille ja ulkoisille verkoille.

Suunnitteletko hankintaa?

Aloita näistä Ostajan oppaan artikkeleista.

Miksi tietoturvatestausta tarvitaan?

Digitaalisten järjestelmien on oltava turvallisia, vaihtoehtoja ei ole.

Mikä on tietoturva-auditoinnin ja testauksen ero?

Tietoturvatestaus eroaa auditoinnista siinä, että järjestelmän tietoturvavaatimukset eivät johda tekemistä.

Miten tietoturvatestaus eroaa haavoittuvuuksien skannauksesta?

Testaus ja skannaus saatetaan usein sekoittaa toisiinsa. Kummassakin on puolensa.

Tietoturvatestauksen hinnan muodostuminen

Hintaan vaikuttavat kohteen tyyppi, laajuus ja kompleksisuus sekä se, testaanko projektina vai jatkuvasti.

Kokemuksia tietoturvatestauksesta

”Silverskin's testing process was smooth and they were helpful in adjusting to our needs during the security assessment. Silverskin replied to our questions in a timely manner and the security assessment was professionally performed. The final report showed us where to improve and we went through the minor issues and how to remediate them in the exit meeting. We are happy to recommend Silverskin's services and look forward to our next co-operation.”

![]()

”Meillä tietoturvaa auditoidaan säännöllisesti ISO 27001 ja SOC2 -vaatimuksia vastaan. Silverskinin jatkuvan tietoturvatestauksen raportin ansiosta tietoturvan laatuun liittyvät kohdat menevät aina sukkana läpi. Auditoijilta ei ole tullut huomautuksia tietoturvan tasoon liittyen. Tämä helpottaa huomattavasti meidän toimintaa!”

”Sovellusten jatkuvan tietoturvatestauksen hyödyt on nimenomaan sanassa jatkuva. Meillä on jatkuva seuranta jollain syklillä siihen, että meidän järjestelmät, jotka ovat menossa tuotantoon, ovat turvallisia. Sieltä saadaan kiinni mahdolliset koodaus- tai konfiguraatiovirheet, ennen kuin ne menevät asiakkaille.”

Silverskin on CREST-sertifioitu penetraatiotestauksen palveluntarjoaja

Toimimme julkisen ja yksityisen sektorin asiakkaiden kanssa eri toimialoilla turvaten kriittisiä järjestelmiä ja meillä on kokemusta vaativista sääntely-ympäristöistä. Asiantuntijoillamme on johtavien kyberturvatoimijoiden, kuten GIACin ja Offensive Securityn myöntämät sertifikaatit.

Olisiko tietoturvatestaus teille ajankohtaista?

Lähetä viesti tai jätä yhteydenottopyyntö niin keskustellaan tarpeistanne lisää!